Materiał członka wspierającego

Dekalog Bezpiecznika.

Poznaj 10 przykazań badania bezpieczeństwa sieci OT/ICS.

Bezpieczeństwo sieci OT to codzienność Tekniska. Od 20 lat firma dostarcza klientom kompleksowe rozwiązania i know-how w obszarze sieci przemysłowych OT/ICS i ich cyberbezpieczeństwa. Tekniska Team tworzą pasjonaci i praktycy realizujący projekty bezpieczeństwa systemów OT m.in. dla infrastruktury krytycznej.

Dzięki wiedzy, doświadczeniu oraz zrozumieniu potrzeb i realiów współczesnego OT powstał Dekalog Bezpiecznika – zbiór rekomendacji dotyczących badania bezpieczeństwa sieci przemysłowych. Zapraszamy do zapoznania się z tą wiedzą w pigułce!

UWAGA: Jeśli preferujesz materiał filmowy zapraszamy do odsłuchania nagrania: Drugie Śniadanie z Tekniska: Badanie bezpieczeństwa sieci przemysłowych – dekalog bezpiecznika Jesli wolisz czytać, zapraszamy do dalszej części tekstu :-) Nagranie: https://www.youtube.com/watch?v=ZhhPSF57QTY

Dlaczego badanie bezpieczeństwa sieci jest tak ważne?

W czasach napiętej sytuacji geopolitycznej i wzrostu liczby ataków ransomware wydawać by się mogło, że powodów do badania bezpieczeństwa sieci przemysłowych nie trzeba tłumaczyć. Wiemy jednak, że rzeczywistość prezentuje się nieco inaczej.

Aby odwrócić nieco schemat rozumowania, proponujemy bezpieczny eksperyment. Jeśli nadal zastanawiasz się nad tym, czy potrzebujesz badania bezpieczeństwa sieci, odpowiedz sobie najpierw szczerze na następujące pytania:

• Czy Twoja analiza ryzyka i plany ciągłości działania zawierają systemy OT?

• Ile kosztuje Cię jeden dzień niedostępności kluczowego procesu biznesowego?

• Czy monitorujesz w sposób ciągły zdarzenia bezpieczeństwa systemów OT/ICS?

• Co może Twój dostawca i integratorów systemów OT?

• Czy Twój SOC monitoruje OT i rozumie jego wyzwania?

• Ile osób w Twojej organizacji posiada wiedzę i doświadczenie w zakresie systemów automatyki przemysłowej i utrzymania ruchu oraz jaką pewność masz, że po odejściu tych osób ich know-how i doświadczenie zostaną w Twojej organizacji?

• Na jakiej podstawie twierdzisz, że Twoja organizacja jest bezpieczna? Czy bazujesz tylko na tym, że przez ostatnie lata nic niebezpiecznego się nie wydarzyło?

• Czy Twój system OT zadziała bez IT?

Już na tym etapie zauważysz podstawy do zadbania o bezpieczeństwo swojej sieci OT. Rozważając tę kwestię, nie sposób pominąć również tematu wyzwań legislacyjnych stojących przed większością organizacji polskiego biznesu. KSC/NIS/NIS2, ISO/IEC 27002:2022, Cybersecurity Act czy Cyber Resilience ACT (CRA) – każdy z tych elementów ma wspólny mianownik. Jest nim postawienie nacisku na podatności, zarządzenie ryzykiem, luki w produktach i konieczność uwzględnienia przez producentów zasad cyberbezpieczeństwa już na etapie projektowania towarów i usług.

Badanie bezpieczeństwa sieci pozwala na wskazanie sposobu, w jaki powinieneś zabezpieczyć swoją sieć przemysłową. Robert M. Lee w opracowanym przez siebie Spektrum Bezpieczeństwa (ang. The Sliding Scale of Cyber Security) wymienia elementy kluczowe podczas badania bezpieczeństwa sieci, jakimi są: architektura, ochrona pasywna, ochrona aktywna, działania wywiadowcze oraz działania defensywne.

Badanie kontra audyt i test penetracyjny

Często w rozmowach z klientami spotykamy się z mylnym podejściem do badania bezpieczeństwa sieci i niezrozumieniem, czym badanie różni się od audytu bezpieczeństwa, testu penetracyjnego czy testu podatnościowego. Aby pojąć istotę i celowość badania, należy poznać najistotniejsze różnice między wyżej wymienionymi działaniami.

Audyt jest formą weryfikacji zgodności sieci z normami, standardami i dyrektywami – nie przeczymy, że stanowi niezwykle ważny element w kontekście bezpieczeństwa sieci. Z kolei test podatności, który jest często mylony z testem penetracyjnym, jest zerojedynkowym sprawdzeniem systemów (software, hardware, sieci) pod kątem posiadania luki i słabości. Systemy OT wymagają znacznie innej metodyki testów podatności, niż te realizowane przy systemach IT (które dzielą się na autoryzowane i nieautoryzowane). Warto również dodać, że popularne skanery podatności nie są dedykowane dla systemów OT – ich zastosowanie może poskutkować m.in. problematycznym zatrzymaniem całego procesu. Przechodząc do testów penetracyjnych – często spotykamy się z opinią, że są one panaceum na wszystko. To właśnie po to rozwiązanie w pierwszej kolejności chcą sięgać przedsiębiorstwa, aby przetestować nowe rozwiązania. Test penetracyjny nie jest jednak równoznaczny z badaniem bezpieczeństwa sieci – co prawda, może być jego rozwinięciem w kolejnych etapach, natomiast sam w sobie jest jedynie kontrolowaną próbą przełamania zabezpieczeń z poszukiwaniem i wykorzystaniem podatności, które system wskazuje. W jakimkolwiek badaniu byśmy nie uczestniczyli, badacz bezpieczeństwa może znaleźć tyle luk, na ile mu starczy czasu.

Badanie bezpieczeństwa sieci oferuje znaczenie szersze podejście. W naszej ocenie jest najbezpieczniejszą formą postawienia diagnozy ze względu na bardzo duży i obszerny etap samych przygotowań, w ramach których – zanim przejdziemy do analizy – konsekwentnie realizujemy inwentaryzację sieci, bezpośrednio konsultujemy się z posiadającym interdyscyplinarną wiedzę personelem oraz wykorzystujemy uznane standardy, jak np. IEC 62443.

Jak nie realizować badania bezpieczeństwa sieci?

Znając już różnicę między badaniem bezpieczeństwa sieci a innym metodami, warto zastanowić się nad tym, jakich praktyk unikać podczas tego procesu. Niżej wymienione czynniki powinny zapalić w Twojej głowie czerwoną lampkę. Dotyczą one zarówno Twoich działań przy wyborze podwykonawcy, jak i samego procesu.

Wybór wykonawcy

Zacznijmy od błędów dotyczących wyboru wykonawcy. Mowa o błędach, które leżą po Twojej stronie – jako zlecającego wykonanie badania. Do tych podstawowych i najczęściej spotykanych możemy zaliczyć:

• brak wiedzy na temat doświadczeń i kompetencji zespołu wykonawcy,

• brak wiedzy, kto personalnie będzie realizował badanie,

• wybór dostawcy pozbawiony kryterium jakości,

• brak dostępu personalnego do wykonujących badanie,

• brak jasno określonych planów awaryjnych,

• brak NDA.

Harmonogram badania

Dobrze przygotowany harmonogram pozwala nam na efektywne zaplanowanie prac na badanym obiekcie. Przygotowanie takiego harmonogramu leży oczywiście po stronie wykonawcy. Jeśli stworzymy taki harmonogram już na spotkaniu otwierającym, jako klient zyskujesz realny wpływ na to, nad czym będziemy pochylać się w trakcie badania.

Przykładowy harmonogram badania prezentuje się następująco:

1. Spotkanie otwierające.

2. Działania automatyczne:

• On site,

• Analiza kopii ruchu sieciowego dostarczonej przez klienta – opcjonalnie.

3. Inwentaryzacja.

4. Skanowanie lub nasłuchiwanie sieci.

5. Działania analityczne:

• Konsultacje z personelem,

• POC systemu – opcjonalnie,

• Analiza,

• Raport,

• Omówienie raportu.

Co zyskasz dzięki badaniu?

Przejdźmy do jednej z istotniejszych kwestii z punktu widzenia zamawiającego. Omówmy korzyści wynikające z wykonania badania bezpieczeństwa sieciowego, dzieląc je na te dotyczące systemu oraz samego procesu.

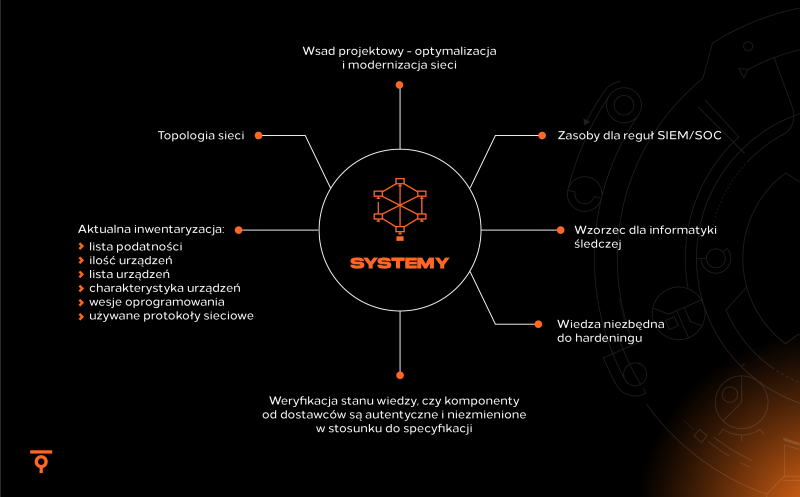

W kontekście systemu dzięki badaniu zyskujesz:

• topologię sieci,

• aktualną inwentaryzację zawierającą:

a. listę podatności,

b. ilość urządzeń,

c. listę urządzeń,

d. charakterystykę urządzeń,

e. wersje oprogramowania,

f. używane protokoły sieciowe,

• weryfikację stanu wiedzy i informację o tym, czy komponenty od dostawców są autentyczne i niezmienione w stosunku do specyfikacji,

• wsad projektowy będący podstawą do optymalizacji i modernizacji sieci,

• zasoby dla reguł SIEM/SOC,

• wzorzec dla informatyki śledczej,

• wiedzę niezbędną do hardeningu.

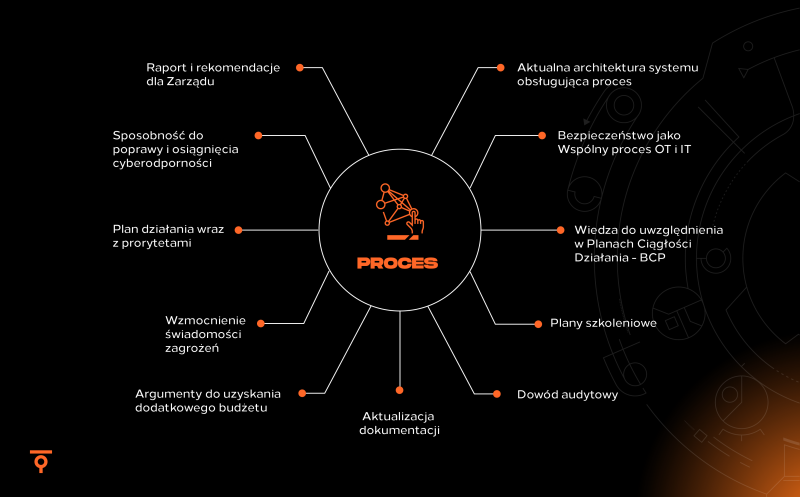

Do korzyści z perspektywy procesu możemy zaliczyć:

• raport i rekomendacje dla zarządu,

• sposobność do poprawy i osiągnięcia cyberodporności,

• plan działania wraz z priorytetami,

• wzmocnienie świadomości zagrożeń,

• argumenty do uzyskania dodatkowego budżetu,

• aktualną architekturę systemu obsługującej proces,

• bezpieczeństwo jako wspólny proces OT i IT,

• wiedzę do uwzględnienia w Planach Ciągłości Działania (BCP),

• plany szkoleniowe,

• dowód audytowy,

• aktualizację dokumentacji.

Jak rozpoznać rzetelnego wykonawcę?

Tworząc Dekalog Bezpiecznika, zastanowiliśmy się także nad tym, czym cechuje się rzetelny dostawca. Przygotowaliśmy dla Ciebie garść wskazówek pomocnych przy wyborze firmy, która przeprowadzi dla Ciebie badanie bezpieczeństwa sieci OT.

Rzetelny wykonawca:

• wykazuje zainteresowania procesem biznesowym, którego dotyczy badanie,

• posiada interdyscyplinarny zespół / certyfikaty branżowe,

• udostępnia zanonimizowane CV zaangażowanego zespołu,

• wykazuje i dokumentuje referencje,

• umożliwia realizację rozmów i wizyt referencyjnych,

• wykazuje metodykę ze wskazaniem standardów, planu działania, celu, efektu i harmonogramu,

• rozumie i kieruje się standardem IEC 62443,

• udostępnia zanonimizowany raport,

• podpisuje umowę o poufności (NDA),

• posługuje się szyfrowanym kanałem komunikacji,

• posiada ubezpieczenie OC,

• dokumentuje zgodność z systemami jakości i bezpieczeństwa informacji (ISO/IEC 27001, ISO 9001),

• opracowuje i pozostawia dokumentację,

• umożliwia dostęp do osób rzeczywiście zaangażowanych w projekt z określeniem roli, kompetencji i certyfikatów.

Analizując wykonawcę badania bezpieczeństwa sieci, zwróć uwagę na powyższe wskazówki, dzięki którym zyskasz pewność, że podejmujesz współpracę z rzetelną firmą.

Dekalog Bezpiecznika

Na sam koniec crème de la crème, czyli tytułowy Dekalog Bezpiecznika stworzony przez inżynierów Tekniski – zbiór dobrych praktyk w zakresie badania bezpieczeństwa sieci.

1. Architektura i inwentaryzacja sieci to podstawa podstaw.

2. Badanie może być wykonywane tylko przez zweryfikowane, wyspecjalizowane zespoły w obszarze automatyki przemysłowej.

3. Wymagaj dowodów: certyfikatów, referencji, rozmów referencyjnych.

4. Weryfikuj kto realnie będzie zaangażowany w wykonanie badania – masz prawo oznaczyć to w umowie!

5. Zadbaj o bezpieczny, szyfrowany kanał komunikacji oraz umowę o zachowaniu poufności (NDA).

6. Wymagaj przedstawienia metodyki, planu działania i harmonogramu oraz polisy ubezpieczeniowej.

7. Wymagaj przedstawienia przykładowego, zanimizowanego raportu i zaangażuj wszystkich

zainteresowanych właścicieli procesu.

8. Wymagaj omówienia raportu w ramach spotkania podsumowującego.

9. Zapewnij sprawną wymianę danych z wykonawcą – wtedy osiągniesz najlepsze efekty.

10. Zweryfikuj, czy Twoja infrastruktura zapewnia możliwość bezinwazyjnego zbierania ruchu.

Na sam koniec niemniej istotna informacja – pamiętaj o tym, że możesz poddać badaniu tylko te systemy, których jesteś właścicielem lub po uzyskaniu stosownej zgody!

Powyższy materiał i Dekalog Bezpiecznika powstały po to, by przybliżyć istotę i celowość badania bezpieczeństwa sieci przemysłowych. Mamy nadzieję, że nasze opracowanie ułatwi podjęcie decyzji o przystąpieniu do badania i wybór rzetelnego dostawcy, który kompleksowo pokieruje procesem.

Porównaj sytuację swojej organizacji z podobnymi w branży i regionie!

Zachęcamy do przetestowania najnowszego, bezpłatnego i anonimowego narzędzia od światowego lidera zabezpieczeń dla OT – Radiflow które pozwoli w ramach self assessment porównać aktualny poziom ryzyka do innych w branży:

Masz pytania?

Skontaktuj się z Sebastianem Paczkowskim – autorem artykułu i Menedżerem Projektów Cyberbezpieczeństwa i Usług w Tekniska.

Sebastian Paczkowski

ISACA & ISSA Polska Member

ISO/IEC 27001 Internal Auditor

+48 734 776 789

Materiał członka wspierającego